201

201

«Атака двумя чипами»: мнения экспертов «ПЛАС»

Французские криминалисты подтвердили практическую реализацию киберпреступниками описанной еще в 2010 г. уязвимости EMV-карт, известную как «атака двумя чипами» с применением схемы man-in-the-middle.

Напомним, что уязвимость, позволяющая реализацию такого типа атак, была описана относительно давно коллективом исследователей из компьютерной лаборатории Кембриджского университета. Еще в 2010 году Стивен Мердок, Саар Дример, Росс Андерсон и Майк Бонд (Steven J. Murdoch, Saar Drimer, Ross Anderson, Mike Bond), представили результаты своего исследования этой уязвимости в докладе под названием «Chip & PIN – взломан» на ежегодном симпозиуме IEEE, посвященном проблемам безопасности и обеспечения конфиденциальности персональной информации (IEEE Symposium on Security and Privacy).

Кембриджская четверка описала уязвимость алгоритма работы EMV-карт, связанную с процессом верификации ПИН-кода при оплате товаров и услуг в POS-терминале, предположив вероятность реализации схемы атаки man-in-the-middle («человек посередине») в отношении физических EMV-карт. В ней использовался второй чип, наложенный на основной микропроцессор карты, который нужным мошенникам образом модифицировал информацию, которой карта обменивается с POS-терминалом, делая результат проверки офлайн ПИНа всегда положительным. Исследователи смоделировали и реальную атаку с применением компьютерного оборудования. Как можно видеть на иллюстрации, использованное экспериментаторами в 2010 году оборудование было достаточно громоздким, поэтому до сего дня вероятность практической реализации «атаки двумя чипами» считалась специалистами по информационной безопасности лишь теоретической.

Однако технологии в современном мире не стоят на месте не только у банков, но и у киберпреступников, которые успешно осваивают тренд миниатюризации устройств, применяемых ими для совершения атак на банки и эмитируемые ими платежные инструменты.

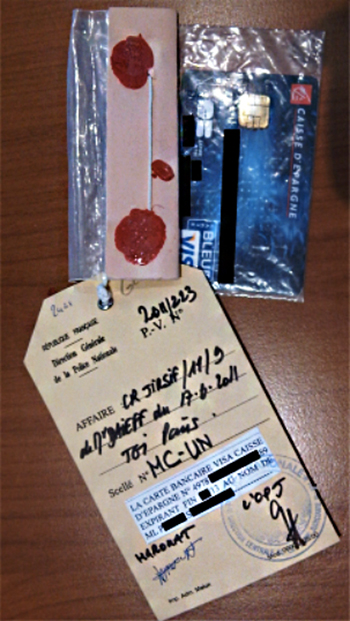

В октябре 2015 года французские исследователи из университета École Normale Supérieure и научно-технологического института CEA впервые выявили реальный кейс описанной кембриджскими учеными атаки. Оборудование, используемое при такой атаки преступниками, говорится в докладе французских компьютерных криминалистов, было настолько миниатюрным, что отличить «нормальную» платежную карту от мошеннической карты с внедренным вторым чипом практически невозможно.

Известно, что в 2011-2012 гг. по фактам мошеннических операций с похищенными картами было арестовано пять французских граждан, которые в общей сложности потратили, расплачиваясь в магазинах более 600 000 евро с чужих EMV карт, обойдя все схемы защиты.

Расследование криминалистов, включающее компьютерную томографию и микроскопические исследования показало, что мошенники имплантировали второй чип внутрь пластикового носителя карты. Это делало возможным оплату товаров и услуг с помощью таких модифицированных карт на POS-терминалах торгово-сервисных предприятий. Имплантированный поверх основного второй чип выдавал измененную информацию POS-терминалу при верификации офлайн-ПИН.

Когда «покупатель» (мошенник) вставлял карту в картридер POS-терминала, последний запрашивал чип карты, проверяя корректность ПИН. Второй, имплантированный в карту, чип, распознавал запрос и замещал ответ оригинального чипа эмитента своим ответом, который всегда был положительным, вне зависимости от того, какой рэндомный (случайный) ПИН предлагал вводил с ПИН-пада мошенник.

Многие отечественные издания, после первых публикаций данной информации заговорили даже о «взломе чиповых карт». Очевидно, что речь о взломе самого EMV-чипа в данном случае речь не идет, но мы имеем дело с по своему-интересным и знаковым явлением – первом практическом осуществлении предсказанной ранее атаки, реальность которой специалисты по информационной безопасности практически не рассматривали, считая описанную кембриджскими учеными атаку с использованием уязвимости алгоритма обмена информацией между POS-терминалом и картой «интересной, но малополезной».

Внешние эксперты ПЛАС подтверждают данные тезисы:

«Собственно ЧИП не взламывается, используется уязвимость EMV-протокола (обмен информацией между картой и терминалом). Реализация уязвимости известна как "атака двумя чипами" или "человек посередине". – говорит Николай Пятиизбянцев, независимый эксперт в области информационной безопасности финансового сектора – В общих чертах это выглядит следующим образом: информация передаваемая между картой и терминалом контролируется злоумышленником, при верификации держателя по ПИН необходимо ввести ПИН на ПИН-паде POS-терминала, и в случае офлайн-ПИН введенный мошенником ПИН направляется на карту, которая его проверяет и отвечает терминалу, корректен введенный ПИН или же нет. Так как злоумышленники в нашем случае, посредством напаянного второго чипа контролируют информационный обмен между терминалом и картой, то на любой введенный ПИН карта с «имплантом» ответит терминалу, что ПИН – верный».

«Данная новость интересна для специалистов по информационной безопасности банков прежде всего тем, что хотя ранее англичане и демонстрировали данную уязвимость в лабораторных условиях с достаточно объемным оборудованием, но сегодня французы выявили реальное осуществление атаки, и при этом используемое оборудование – очень миниатюрное» – говорит Н. Пятиизбянцев.

По словам эксперта, при способе верификации, который подразумевает проверку онлайн-ПИН (ПИН проверяет эмитент карты) данная атака потерпит неудачу. В европейских и российских условиях это означает, что мошеннические карты с «имплантами» не будут действовать ни в одном банкомате (здесь всегда используется проверка онлайн-ПИН на стороне эмитента). Однако в торгово-сервисных предприятиях атаки подобного типа будут успешны в подавляющем большинстве случаев – как правило, банк-эмитенты карт предустанавливают настройки, которые подразумевают приоритетную проверку офлайн-ПИН при операциях в торгово-сервисных сетях с использованием POS-терминалов.

По материалам Wired.com, PLUSworld.ru